En el correr de la semana ha salido a la luz una nueva amenaza bautizada como Petya, se distribuye principalmente por correos electrónicos que se disfrazan como propuestas de trabajo. Se trata de un nuevo caso de ransomware, el cual infecta el equipo y pide un rescate para descifrar los archivos, su característica especial es que hace un bloqueo avanzado del sistema afectando directamente al disco duro.

A diferencia de otros ransomware que realizan bloqueos de archivos, Petya tiene una particularidad, inyecta código malicioso en el MBR (Master Boot Record), o en otras palabras, el sector de arranque del disco duro, lo que le impide su lectura normal y no deja tan siquiera que el sistema ingrese a Windows, explican los investigadores de la firma Trend Micro. Los que no entienden tanto de sistemas no sabrán que función cumple el MBR, se trata de los primeros sectores del disco duro donde comúnmente queda escrito el sector que arranca el sistema, allí se aloja información sobre las particiones del disco y el sistema operativo. Si Petya modifica estos sectores tan importantes para Windows, el sistema no es capaz de arrancar, ya que el equipo no puede reconocer las particiones y no sabe dónde se encuentra alojado el sistema operativo.

Los cibercriminales utilizan como gancho correos electrónicos ofreciendo empleo, ya que es más fácil captar víctimas que estén necesitando trabajo. En países donde la tasa de desempleo es alta, no se puede dejar pasar estas oportunidades. Según se pudo saber, Petya se está distribuyendo principalmente en empresas con mensajes dirigidos a departamentos de recursos humanos. Ahora bien, ¿por qué va dirigido a las empresas?, por la simple razón que allí hay datos muy importantes y por ende muchas más víctimas. Trend Micro ha logrado hacerse con un correo electrónico y dentro de él hay una carpeta de Dropbox compartida, en su interior vemos un archivo de presentación donde se extrae un currículum vitae del solicitante y una foto totalmente falsa. En el caso de que la víctima caiga en la trampa y ejecute el archivo del currículum, se instalará el ransomware en el equipo.

¿Qué tal? Es difícil detectar si un archivo malicioso es enviado en forma de currículum vitae a una empresa, ya que podría estar buscando empleados y todo parece ser verídico. Por eso siempre se hace especial hincapié en un buen sistema de seguridad para las empresas. Una vez que Petya se alojó en el equipo se puede esperar lo peor, el ransomware comenzará a sobrescribir el sector MBR del sistema provocando que Windows muestre un error crítico y pida reiniciar inmediatamente. Cuando el sistema intente arrancar posterior al reinicio, no pasará nada, quedará muerto.

Algunos investigadores de seguridad explican que Petya es capaz de encriptar la tabla maestra de archivos (MFT), un archivo especial de la tabla de particiones NTFS que aloja información sobre todos los otros archivos. Al contrario de lo que pasa con los ransomware comunes, Petya no encripta datos de los archivos, lo que se traduce como una amenaza mucho más compleja de lo pensado y recuperar el disco duro podría llevar muchísimo tiempo. Una vez que se modifica la tabla de particiones NFTS, el sistema no puede iniciarse normalmente, estos datos del archivo son capaces de leerse si se utiliza las herramientas de recuperación de datos correspondientes, pero reconstruir los archivos reales es algo complicado y no hay un tiempo determinado, más aún el particular de los archivos fragmentados que se alojan en diferentes bloques del disco.

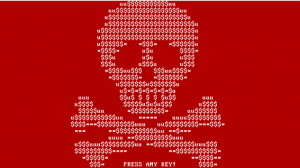

Una vez que se reinicie el equipo, Pertya mostrara una pantalla negra explicando que está reparando el disco local C:, porque encontro algunos errores en ciertos sectores del mismo. Pasará un tiempo luego que el análisis finalice y a continuación veremos un pantallazo rojo:

“Presione cualquier tecla” dice la leyenda en la parte inferior de la pantalla.

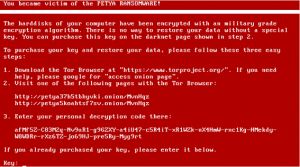

Aquí es donde empieza lo bueno, oficialmente el mensaje dice que ahora somos una víctima del ransomware Petya y los discos duros de nuestra computadora están encriptados con un algoritmo de grado militar. No habrá manera de recuperar la información sin una llave de desencriptado especial que la podremos comprar siguiendo los pasos que detallan los cibercriminales a continuación.

Para proteger su privacidad, los cibercriminales quieren que descarguemos el navegador web Tor, que permite ingresar a la conocida deep web. Únicamente podremos adentrarnos a sitios web con extensión .onion mediante el navegador anónimo Tor Browser. Esto quiere decir que necesitaremos otra computadora para una posible recuperación de los archivos, porque la nuestra está bloqueada totalmente. La pantalla roja nos indica las URL a las que debemos ingresar para luego ingresar un código de desencriptado que solo sirve para nuestro equipo.

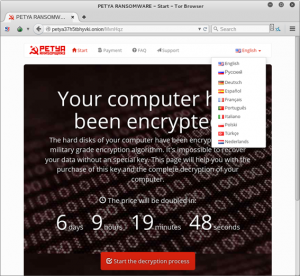

Si algo hay que destacar es el profesionalismo de los cibercriminales, la web está disponible en 10 idiomas, para que nadie pueda dejar de pagar el rescate. Una vez adentro, tendremos un plazo de seis días para pagar el rescate y obtener una llave de desencriptado, si pasa ese tiempo, el precio a pagar irá en aumento. Lo que todos se preguntan es ¿cuál es el precio?, pues bien, la moneda elegida para pagar son los Bitcoins, y son aproximadamente 0.99 de precio base dentro de los seis días, algo así como 430 dólares americanos.

Según se supo, Petya ya ha logrado afectar a varias empresas alemanas, pero no se descarta el el ransomware se comience a expandir por el resto del mundo, debido a que su web se encuentra disponible en 10 idiomas. Las empresas deberán ser muy cautelosas en este sentido, utilizando herramientas de seguridad empresariales para proteger sus redes de equipos.

Los correos electrónicos con URLs desconocidas no deberían ser abiertos, y mucho menos descargar archivos de dudosa procedencia, la alerta pública está hecha y a partir de ahora habrá que tener cuidado cuando alguien envía un currículum vitae disfrazado en un archivo extraíble (zip o rar).